Linux下PHP运行的过程

Linux下PHP执行的流程

在查看PHP执行过程前,我们要学习一个linux命令,也就是strace 命令

strace 命令介绍

strace是Linux环境下的一款程序调试工具,用来监察一个应用程序所使用的系统调用及它所接收的系统信息

strace 参数有哪些

- -c 统计每一系统调用的所执行的时间,次数和出错的次数等.

- -d 输出strace关于标准错误的调试信息.

- -f 跟踪由fork调用所产生的子进程.

- -ff 如果提供-o filename,则所有进程的跟踪结果输出到相应的filename.pid中,pid是各进程的进程号.

- -F 尝试跟踪vfork调用.在-f时,vfork不被跟踪.

- -h 输出简要的帮助信息.

- -i 输出系统调用的入口指针.

- -q 禁止输出关于脱离的消息.

- -r 打印出相对时间关于,,每一个系统调用.

- -t 在输出中的每一行前加上时间信息.

- -tt 在输出中的每一行前加上时间信息,微秒级.

- -ttt 微秒级输出,以秒了表示时间.

- -T 显示每一调用所耗的时间.

- -v 输出所有的系统调用.一些调用关于环境变量,状态,输入输出等调用由于使用频繁,默认不输出

- -V 输出strace的版本信息

- -x 以十六进制形式输出非标准字符串

- -xx 所有字符串以十六进制形式输出.

- -a column 设置返回值的输出位置.默认 为40

- -e expr 指定一个表达式,用来控制如何跟踪.格式如下: [qualifier=][!]value1[,value2]... qualifier只能是 trace,abbrev,verbose,raw,signal,read,write其中之一.value是用来限定的符号或数字.默认的 qualifier是 trace.感叹号是否定符号.例如:

- -eopen等价于 -e trace=open,表示只跟踪open调用.而-etrace!=open表示跟踪除了open以外的其他调用.有两个特殊的符号 all 和 none 注意有些shell使用!来执行历史记录里的命令,所以要使用\

- -e trace=set 只跟踪指定的系统 调用.例如:-e trace=open,close,rean,write表示只跟踪这四个系统调用.默认的为set=all.

- -e trace=file 只跟踪有关文件操作的系统调用.

- -e trace=process 只跟踪有关进程控制的系统调用.

- -e trace=network 跟踪与网络有关的所有系统调用.

- -e strace=signal 跟踪所有与系统信号有关的 系统调用

- -e trace=ipc 跟踪所有与进程通讯有关的系统调用

- -e abbrev=set 设定 strace输出的系统调用的结果集.-v 等与 abbrev=none.默认为abbrev=all.

- -e raw=set 将指 定的系统调用的参数以十六进制显示.

- -e signal=set 指定跟踪的系统信号.默认为all.如 signal=!SIGIO(或者signal=!io),表示不跟踪SIGIO信号.

- -e read=set 输出从指定文件中读出 的数据.例如: -e read=3,5

- -e write=set 输出写入到指定文件中的数据.

- -o filename 将strace的输出写入文件filename

- -p pid 跟踪指定的进程pid.

- -s strsize 指定输出的字符串的最大长度.默认为32.文件名一直全部输出.

- -u username 以username 的UID和GID执行被跟踪的命令

知道这个命令之后,我们就可以来进行查看PHP解析器的调用过程

查看调用

-

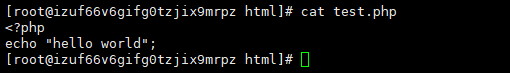

新建一个test.php 文件,输出 hello world

-

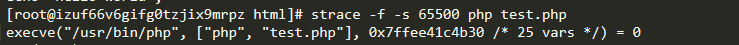

利用strace命令来查看脚本,执行

strace -f -s 65500 php test.php来查看打印 首先咱们看到的是一个execve函数,而execve函数则是linux内核系统调用函数,通过百度,咱们可以了解到这个函数的相关概念以及参数,其实第一个参数就是elf可执行文件的路径,也说"/usr/bin/php",而第二个参数是将test.php 作为参数传入,第三个参数则是环境变量

首先咱们看到的是一个execve函数,而execve函数则是linux内核系统调用函数,通过百度,咱们可以了解到这个函数的相关概念以及参数,其实第一个参数就是elf可执行文件的路径,也说"/usr/bin/php",而第二个参数是将test.php 作为参数传入,第三个参数则是环境变量 -

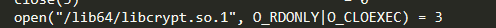

再往下查看打印,会看到很多open ,而这个函数的作用其实就是打开各种各样的文件,也可以理解为加载各种库

-

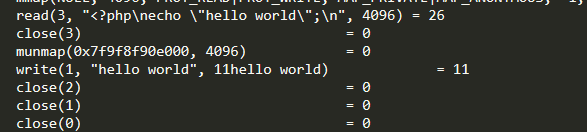

再往下翻,在快到底的时候,就会看到调用read函数以及write函数,打印经过PHP解析器之后的数据

-

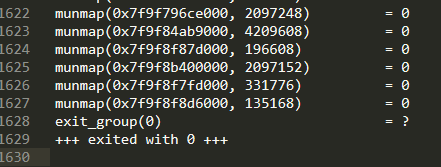

而最下面,则是清除缓存,退出当前相关进程,返回进程终止状态码

总结

1、 php xxx.php 中,其中 php 是elf可执行文件,而elf可执行文件则分为一下几种 exec可执行文件、REL可重定位文件、共享目标文件Shared Object File、core dump 文件,其中利用readelf -h 命令即可查看

2、 通过查看php文件执行过程,我们可以举一反三,是不是我们利用 go run xxx.go 或者 python xxx.py 执行文件时,是不是也是调用了相关函数,其实答案是肯定的

本文为北溟有鱼QAQ原创文章,转载无需和我联系,但请注明来自北溟有鱼QAQ https://www.amdzz.cn

- 上一篇: 你心中最高大上最牛X的技术到底是什么

- 下一篇: 如何编写一个PHP解释器文件

请先登录后发表评论

- 最新评论

- 总共0条评论

最新评论